PAPEETE, le 24 mai 2018 - Depuis plusieurs semaines, un hacker polynésien nommé DK s'attaque à l'infrastructure de l'OPT, provoquant des pannes massives de l'internet local. Il utilise la méthode forte pour protester contre le manque de sécurité de l'opérateur internet local.

Les pannes de l'accès à internet se multiplient depuis le début de l'année, pour le plus grand désespoir des entreprises et internautes polynésiens. Comme l'a confirmé l'OPT, ces pannes sont provoquées par des attaques informatiques menées par des hackers contre le réseau local. Beaucoup de ces attaques viennent de l'extérieur du fenua, menées par des organisations criminelles ou des pirates frappant sans discernement toutes les cibles accessibles sur le Web...

Les pannes de l'accès à internet se multiplient depuis le début de l'année, pour le plus grand désespoir des entreprises et internautes polynésiens. Comme l'a confirmé l'OPT, ces pannes sont provoquées par des attaques informatiques menées par des hackers contre le réseau local. Beaucoup de ces attaques viennent de l'extérieur du fenua, menées par des organisations criminelles ou des pirates frappant sans discernement toutes les cibles accessibles sur le Web...

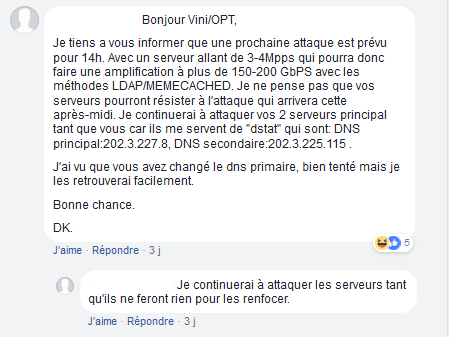

Le hacker (polynésien ?) DK a menacé l'OPT de continuer ses attaques tant que la sécurité des serveurs n'est pas assurée...

Mais il semble que depuis plusieurs semaines, le plus gros caillou dans le pied de l'OPT est en fait un hacker polynésien qui se fait connaitre sous les initiales DK. Il s'est donné pour mission de prouver à quel point l'infrastructure de l'OPT est défaillante. Il a même publié en avril sur la page Facebook d'un média de la place une provocation directement adressée à l'OPT, en donnant à sa cible l'horaire de sa prochaine attaque contre ses serveurs DNS et en notant : "J'ai vu que vous avez changé le DNS primaire, bien tenté mais je les retrouverai facilement"... Et effectivement, cette après-midi-là une panne a affecté les internautes polynésiens. DK a assorti sa bravade d'une revendication très claire : "Je continuerai à attaquer les serveurs tant qu'ils ne feront rien pour les renforcer".

UNE ATTAQUE DDOS PAR AMPLIFICATION

Le mode opératoire du pirate, détaillé dans sa revendication, est particulièrement simple et efficace. Elle est expliquée par l'association Clusir Tahiti (Club de la Sécurité de l'Information Région Tahiti) dans une publication sur son site internet :

"Le principe de l’attaque (DDOS par amplification) est d’utiliser des serveurs vulnérables accessibles depuis internet qui, pour une requête donnée, renvoient une réponse anormalement volumineuse, d’où le terme d’amplification. Le principe consiste alors à envoyer des requêtes à un serveur vulnérable en changeant son adresse IP par celle de la victime. La victime est alors submergée de réponses volumineuses et n'est plus capable de communiquer. On parle alors de coupure ou déni de service, ou Denial Of Services (DOS) en anglais. Les choses se compliquent lorsque l’attaquant utilise des milliers de serveurs vulnérables. On parle alors d’attaque par déni de service distribué (Distributed Denial of Services ou DDOS)."

L'association continue ses explications : "Une nouvelle vulnérabilité de type amplification a été découverte sur les serveurs Memcache. D’après le site shodan.io, véritable moteur de recherche de serveurs vulnérables accessibles sur internet, on comptabiliserait plus 10 000 serveurs Memcache exploitables sur internet. La nouveauté avec la vulnérabilité Memcache, c’est qu’elle permet d’avoir un facteur d’amplification de l’ordre de 50 000 et ça c’est du jamais vu. Par exemple, si l’attaquant dispose d’une connexion Internet de 4 Mbps, correspondant à une simple connexion ADSL, la victime recevra une réponse de 200 Gbps de trafic, ce qui permet de saturer même les réseaux les plus rapides."

Nous avons contacté le président du Clusir, Jean-Pierre Claude, qui nous précise la situation : "Il y a eu plus d'une centaine de perturbations du réseau internet polynésien, et une quarantaine de coupures totales, depuis le début de l'année. Et ces attaques utilisent toutes le mode opératoire décrit par le pirate DK dans sa publication. Alors on ne sait pas si ce pirate est tout seul, et de combien de ces attaques il est responsable. Mais c'est tout à fait crédible qu'un seul homme fasse tomber seul le réseau de l'OPT, il n'y a pas besoin de beaucoup de ressources. Ce qui est sûr c'est que ces attaques sont très ciblées, il ne s'agit pas d'un dommage collatéral d'une autre attaque... Alors pourquoi il fait ça ? Ça peut être quelqu'un qui fait du chantage, mais ça on ne le saura jamais ; quelqu'un qui veut se venger ; ou quelqu'un qui le fait par défi. C'est une de ces trois motivations là. Mais c'est très difficile d'attribuer ces attaques, on ne sait même pas si le pirate réside en Polynésie, en Métropole ou ailleurs. Ce qui est certain, c'est que la cible est vraiment l'OPT. Pour se protéger de ça, la difficulté c'est que les débits générés par l'attaque sont tellement monstrueux que ça arrive même à saturer Honotua, même si les serveurs DNS sont protégés en local. Donc il faudra forcément mettre une protection aux États-Unis, avant l'entrée du câble."

UNE PARADE QUI COÛTE CHER

Avec cette technique, un pirate polynésien équipé d'une simple connexion ADSL et de quelques logiciels gratuits et librement disponibles arrive à complètement saturer les serveurs DNS de Vini, ce qui oblige à les redémarrer et provoque de grosses perturbations pour l'ensemble des utilisateurs. Ces serveurs DNS sont ceux qui convertissent les adresses IP en URL intelligibles. Par exemple le lien www.net.pf correspond, pour les machines, à l'adresse IP 202.90.68.50, et c'est le DNS qui assure la traduction. Quand les serveurs DNS ne répondent plus, les clients ne peuvent plus accéder au moindre site ou service web, local ou international.

Pourtant il y a des parades, comme l'expliquent les experts en sécurité informatique du Clusir : "La solution est de filtrer le trafic malveillant venant d’adresses IP connues pour être vulnérables, filtrer le trafic UDP port source 11211 ou bien faire de la limitation de bande passante en fonction du type de flux. L'ensemble de ces mesures devrait être appliqué en amont des serveurs DNS et/ou de la tête de câble Honotua."

Dans notre dernier article sur les attaques contre notre réseau, une source à l'OPT nous confirmait que l'opérateur mettait progressivement en place de nouveaux logiciels et machines plus sécurisés, et cherchait un fournisseur capable de protéger le trafic passant par Honotua dès la Californie... Un service qui coûte cher. L'opérateur n'a pas souhaité réagir immédiatement aux attaques de DK dans cet article, mais nous a invités la semaine prochaine pour visiter ses infrastructures et rencontrer ses techniciens à la pointe de la lutte contre les attaques informatiques. Pour la suite de cette affaire, restez donc connectés sur Tahiti Infos !

UNE ATTAQUE DDOS PAR AMPLIFICATION

Le mode opératoire du pirate, détaillé dans sa revendication, est particulièrement simple et efficace. Elle est expliquée par l'association Clusir Tahiti (Club de la Sécurité de l'Information Région Tahiti) dans une publication sur son site internet :

"Le principe de l’attaque (DDOS par amplification) est d’utiliser des serveurs vulnérables accessibles depuis internet qui, pour une requête donnée, renvoient une réponse anormalement volumineuse, d’où le terme d’amplification. Le principe consiste alors à envoyer des requêtes à un serveur vulnérable en changeant son adresse IP par celle de la victime. La victime est alors submergée de réponses volumineuses et n'est plus capable de communiquer. On parle alors de coupure ou déni de service, ou Denial Of Services (DOS) en anglais. Les choses se compliquent lorsque l’attaquant utilise des milliers de serveurs vulnérables. On parle alors d’attaque par déni de service distribué (Distributed Denial of Services ou DDOS)."

L'association continue ses explications : "Une nouvelle vulnérabilité de type amplification a été découverte sur les serveurs Memcache. D’après le site shodan.io, véritable moteur de recherche de serveurs vulnérables accessibles sur internet, on comptabiliserait plus 10 000 serveurs Memcache exploitables sur internet. La nouveauté avec la vulnérabilité Memcache, c’est qu’elle permet d’avoir un facteur d’amplification de l’ordre de 50 000 et ça c’est du jamais vu. Par exemple, si l’attaquant dispose d’une connexion Internet de 4 Mbps, correspondant à une simple connexion ADSL, la victime recevra une réponse de 200 Gbps de trafic, ce qui permet de saturer même les réseaux les plus rapides."

Nous avons contacté le président du Clusir, Jean-Pierre Claude, qui nous précise la situation : "Il y a eu plus d'une centaine de perturbations du réseau internet polynésien, et une quarantaine de coupures totales, depuis le début de l'année. Et ces attaques utilisent toutes le mode opératoire décrit par le pirate DK dans sa publication. Alors on ne sait pas si ce pirate est tout seul, et de combien de ces attaques il est responsable. Mais c'est tout à fait crédible qu'un seul homme fasse tomber seul le réseau de l'OPT, il n'y a pas besoin de beaucoup de ressources. Ce qui est sûr c'est que ces attaques sont très ciblées, il ne s'agit pas d'un dommage collatéral d'une autre attaque... Alors pourquoi il fait ça ? Ça peut être quelqu'un qui fait du chantage, mais ça on ne le saura jamais ; quelqu'un qui veut se venger ; ou quelqu'un qui le fait par défi. C'est une de ces trois motivations là. Mais c'est très difficile d'attribuer ces attaques, on ne sait même pas si le pirate réside en Polynésie, en Métropole ou ailleurs. Ce qui est certain, c'est que la cible est vraiment l'OPT. Pour se protéger de ça, la difficulté c'est que les débits générés par l'attaque sont tellement monstrueux que ça arrive même à saturer Honotua, même si les serveurs DNS sont protégés en local. Donc il faudra forcément mettre une protection aux États-Unis, avant l'entrée du câble."

UNE PARADE QUI COÛTE CHER

Avec cette technique, un pirate polynésien équipé d'une simple connexion ADSL et de quelques logiciels gratuits et librement disponibles arrive à complètement saturer les serveurs DNS de Vini, ce qui oblige à les redémarrer et provoque de grosses perturbations pour l'ensemble des utilisateurs. Ces serveurs DNS sont ceux qui convertissent les adresses IP en URL intelligibles. Par exemple le lien www.net.pf correspond, pour les machines, à l'adresse IP 202.90.68.50, et c'est le DNS qui assure la traduction. Quand les serveurs DNS ne répondent plus, les clients ne peuvent plus accéder au moindre site ou service web, local ou international.

Pourtant il y a des parades, comme l'expliquent les experts en sécurité informatique du Clusir : "La solution est de filtrer le trafic malveillant venant d’adresses IP connues pour être vulnérables, filtrer le trafic UDP port source 11211 ou bien faire de la limitation de bande passante en fonction du type de flux. L'ensemble de ces mesures devrait être appliqué en amont des serveurs DNS et/ou de la tête de câble Honotua."

Dans notre dernier article sur les attaques contre notre réseau, une source à l'OPT nous confirmait que l'opérateur mettait progressivement en place de nouveaux logiciels et machines plus sécurisés, et cherchait un fournisseur capable de protéger le trafic passant par Honotua dès la Californie... Un service qui coûte cher. L'opérateur n'a pas souhaité réagir immédiatement aux attaques de DK dans cet article, mais nous a invités la semaine prochaine pour visiter ses infrastructures et rencontrer ses techniciens à la pointe de la lutte contre les attaques informatiques. Pour la suite de cette affaire, restez donc connectés sur Tahiti Infos !

Une panne internet et les avions prennent du retard, des consultations médicales sont annulées...

Notre société moderne est de plus en plus dépendante à une connexion permanente à internet. Par exemple avant de pouvoir décoller, un pilote d'avion consulte la météo, planifie sa route, regarde les dernières informations aéroportuaires de sa destination... Une panne internet et le vol peut être retardé de plusieurs heures.

Plus dangereux, la télémédecine commence à être utilisée en Polynésie, avec trois dispensaires pilotes aux Tuamotu, aux Australes et aux Marquises qui permettent des consultations médicales à distance. Quand internet est en panne, les patients n'ont plus qu'à attendre... Plus largement, tous les services web de l'administration, comme la déclaration de TVA en ligne, le télé-enseignement, etc, deviennent indisponibles.

Et dans le secteur privé, une panne du réseau peut complètement paralyser une activité. Des professionnels du numérique nous expliquent que les entreprises polynésiennes commencent à massivement basculer sur le cloud, que ce soient pour leurs agences en ligne, leurs logiciels de comptabilité ou de vente, ou même leur chaîne logistique... Quand tout leur service informatique est hébergé sur un serveur distant, une panne internet met toute l'entreprise en pause.

Un professionnel explique ainsi que "les impacts financiers mis bout à bout pour l'ensemble des entreprises (polynésiennes) sont conséquents. J'aimerais que Vini mette en place un vrai plan de continuité de l'activité, ou au moins une charte qualité sur les minimums attendus en cas d'indisponibilité. Peut-on même rêver à un engagement de remboursement en cas d'indisponibilité du service ? Nous sommes en droit d'attendre un minimum d'engagement, on parle du premier FAI du Pays. Et ça serait un premier pas pour rétablir la confiance entre Vini et ses clients." Une confiance pour l'instant mise à rude épreuve, d'autant que l'opérateur refuse toujours de communiquer sur les problèmes liés à ces attaques massives.

Un autre responsable informatique d'une grosse entreprise locale témoigne, anonymement : "au début on avait des ralentissements sur nos lignes ProLAN vers l'OPT, on a d'abord tout vérifié chez nous avant de contacter l'OPT... Et là j'ai tout eu, erreur humaine, maintenance en cours, attaque DDOS... Et à chaque nouvel interlocuteur j'ai une version différente. Par rapport à ces attaques DDOS, il y a des mesures à prendre... Mais mon problème par rapport à l'OPT, c'est que je n'utilise même pas leurs DNS, et j'ai quand même des problèmes sur leur réseau ! Et ils ne donnent aucune raison technique satisfaisante. Et on n'a jamais aucune explication, ou alors des excuses qui ne tiennent pas la route techniquement. Le cas typique c'est qu'on a des problèmes sur l'ADSL, la fibre ou la ProLAN, mais la 4G fonctionne... Mais c'est vrai qu'il y a beaucoup d'attaque. On a mis en ligne un nouveau site, et il y a eu 16 000 attaques en trois jours ! Donc on comprend qu'ils se fassent attaquer, mais qu'u moins ils communiquent au lieu de raconter n'importe quoi. En plus ils accusent certaines sociétés connectées sur des lignes spécialisées de les avoir attaqués, alors qu'il n'y a aucune attaque de leur part... C'est pour dire s'ils sont vraiment perdus. "

Plus dangereux, la télémédecine commence à être utilisée en Polynésie, avec trois dispensaires pilotes aux Tuamotu, aux Australes et aux Marquises qui permettent des consultations médicales à distance. Quand internet est en panne, les patients n'ont plus qu'à attendre... Plus largement, tous les services web de l'administration, comme la déclaration de TVA en ligne, le télé-enseignement, etc, deviennent indisponibles.

Et dans le secteur privé, une panne du réseau peut complètement paralyser une activité. Des professionnels du numérique nous expliquent que les entreprises polynésiennes commencent à massivement basculer sur le cloud, que ce soient pour leurs agences en ligne, leurs logiciels de comptabilité ou de vente, ou même leur chaîne logistique... Quand tout leur service informatique est hébergé sur un serveur distant, une panne internet met toute l'entreprise en pause.

Un professionnel explique ainsi que "les impacts financiers mis bout à bout pour l'ensemble des entreprises (polynésiennes) sont conséquents. J'aimerais que Vini mette en place un vrai plan de continuité de l'activité, ou au moins une charte qualité sur les minimums attendus en cas d'indisponibilité. Peut-on même rêver à un engagement de remboursement en cas d'indisponibilité du service ? Nous sommes en droit d'attendre un minimum d'engagement, on parle du premier FAI du Pays. Et ça serait un premier pas pour rétablir la confiance entre Vini et ses clients." Une confiance pour l'instant mise à rude épreuve, d'autant que l'opérateur refuse toujours de communiquer sur les problèmes liés à ces attaques massives.

Un autre responsable informatique d'une grosse entreprise locale témoigne, anonymement : "au début on avait des ralentissements sur nos lignes ProLAN vers l'OPT, on a d'abord tout vérifié chez nous avant de contacter l'OPT... Et là j'ai tout eu, erreur humaine, maintenance en cours, attaque DDOS... Et à chaque nouvel interlocuteur j'ai une version différente. Par rapport à ces attaques DDOS, il y a des mesures à prendre... Mais mon problème par rapport à l'OPT, c'est que je n'utilise même pas leurs DNS, et j'ai quand même des problèmes sur leur réseau ! Et ils ne donnent aucune raison technique satisfaisante. Et on n'a jamais aucune explication, ou alors des excuses qui ne tiennent pas la route techniquement. Le cas typique c'est qu'on a des problèmes sur l'ADSL, la fibre ou la ProLAN, mais la 4G fonctionne... Mais c'est vrai qu'il y a beaucoup d'attaque. On a mis en ligne un nouveau site, et il y a eu 16 000 attaques en trois jours ! Donc on comprend qu'ils se fassent attaquer, mais qu'u moins ils communiquent au lieu de raconter n'importe quoi. En plus ils accusent certaines sociétés connectées sur des lignes spécialisées de les avoir attaqués, alors qu'il n'y a aucune attaque de leur part... C'est pour dire s'ils sont vraiment perdus. "

Changer de DNS pour ne pas être affecté par l'attaque

Les professionnels du Clusir Tahiti donnent une astuce pour ne pas être affecté par ces attaques contre les serveurs DNS de Vini (cette astuce ne sera pas utile contre différents autres types d'attaques) : "L'utilisation des DNS locaux n’est pas obligatoire, il existe des DNS publics, en particulier : Quad9 (9.9.9.9 et 149.112.112.112, DNS sécurisé), Cloudflare (1.1.1.1), OpenDNS Cisco (208.67.222.222, 208.67.220.220, 208.67.222.220, 208.67.220.222, 208.67.222.123 et 208.67.220.123). Google propose aussi un service de DNS (aux adresses 8.8.8.8 et 8.8.4.4), mais on peut suspecter que Google utilise ces informations pour tracer les internautes."

La procédure pour changer de DNS est spécifique à votre système d'exploitation. Des tutoriels sont disponibles pour vous guider.

La procédure pour changer de DNS est spécifique à votre système d'exploitation. Des tutoriels sont disponibles pour vous guider.